Si, ya se que me repito, que siempre hablo de él, que me fijo en sus entradas y un largo etc. También se que se me ve el plumero, pero no puedo remediarlo xD.

Hace poco Chema hablaba del robo de identidad por culpa del emule, y yo, para variar una vez mas, voy a copiarle vil y traperamente (como no lo va a leer, estoy a salvo jeje).

Y es que hoy, me he puesto a instalar el emule --madre mía la de mierdas que te intentan instalar si no tienes cuidado, mil herramientas, toolbars... es increíble que intenten engañarte con cosas como: si das a aceptar, al final vamos a instalar lo que nos de la gana (no es así, pero casi). Así que si optáis por instalar estas cosas, por favor leer todo atentamente.-- y no se porque me ha dado por hacer una búsqueda sobre archivos XML y os cuento lo que he podido ver después de solo 5 minutos revisando algunos escogidos al azahar.

A estas alturas no me voy a parar a explicar como se instala emule o como se configura, primero, porque aunque este blog va de eso, de enseñar desde cero las cosas básicas, no comulgo en absoluto con estos programas. Y segundo porque hay millones de manuales sobre el tema.

Bien, después de todo este ladrillo comienza la entrada jeje, si ya has leído todo esto, puedes aguantar el resto.

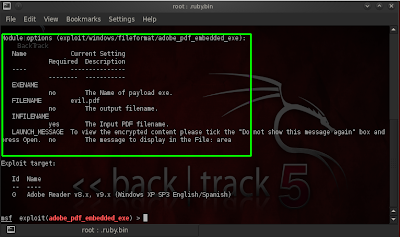

Como decía más arriba, haciendo una búsqueda por archivos XML en emule me encuentro con algo así.

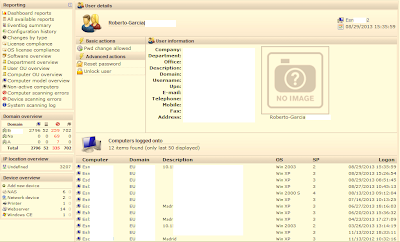

El primero marcado en rojo no se si es una serie de niños con un titulo poco acertado o es otra cosa...los otros marcados también me llaman la atención jeje. Pero me da por revisar solo 7 archivos, y justo en el cuarto...

Si, efectivamente es el XML que genera FileZilla si exportas los parámetros, con todos los servidores, usuarios y contraseñas. De verdad que es increíble encontrar estas cosas por Internet. Lo mismo el tío/a tiene su web súper securizada (que lo dudo) incluso @secnight le ha hecho un pentest (lo dudo mas aun jeje) y luego va el cachondo/a y comparte el archivo en el emule, para que cualquiera tranquilamente pueda acceder a sus FTP´s, y modificar a su gusto la web, tumbarla, hacerle un "bonito deface" e incluso borrarle todo.

Yo se que soy muy pesado, todo el mundo me dice que soy un brasas y que les deje en paz, pero en serio, si vais a usar este tipo de programas, por favor tomaros 3 minutos en ver que vais a compartir.

Esto también es X1RedMasSegura.

akil3s.

.png)

.png)