Hola de nuevo.

Llevo tiempo planteándome como podría tener actualizadas las entradas del blog, las imágenes que uso, etc. y la verdad que no tenia muy claro como hacerlo. He encontrado una herramienta para ello.

Es un programa de la gente de Redmond (Microsoft) llamado Synctoy en su versión 2.1 y que podéis descargar desde aquí.

Una vez descargado el programa empieza la instalación.

En este primer paso, nos indica que se va a instalar "Microsoft Sync Framework 2.0" (solo si no lo tenias ya xD). Le damos a "accept" y seguimos.

En el 2º paso, le decimos que si hemos leído y entendido los riesgos...

Ahora le decimos que hemos leído los términos de licencia y le damos a "next" (hay que leerlo de verdad) y seguimos

Nos pregunta en que directorio queremos instalarlo. Yo lo dejo en el que viene por defecto, pero si pinchamos en "browse" podemos dejarlo en otro disco, partición o carpeta que queramos.

Nos indica que ha terminado correctamente la instalación, le damos a "close"

En el siguiente paso nos pregunta si queremos participar en el programa de experiencia bla bla, bla bla....Yo le digo que no me apetece, pero a veces esta bien que hagamos "feedback" y expresemos nuestras quejas etc. No sirve de nada casi nunca, pero bueno...

Bien, ahora empieza lo bueno. Ahora es cuando vamos a probar lo que hace el programa.

Nos dice que para empezar a trabajar debemos crear un "par" de nuevas carpetas, es decir, decirle que queremos sincronizar.

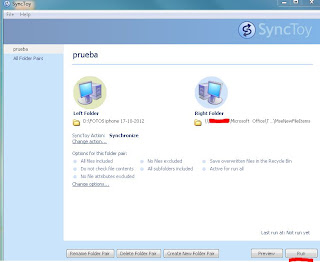

Como vemos en la imagen de arriba, nos dice que seleccionemos la carpeta "izquierda", digamos que la que tenemos en local, y la "derecha" o la carpeta en red.

En este paso, nos da 3 opciones. Para este ejemplo vamos a elegir "sincronizar" que quiere decir que vamos a dejar lo que hay en la carpeta de la "izquierda" en la de la "derecha" y viceversa, vamos, lo que viene siendo sincronizar la información entre dos maquinas xD.

Como vemos en la imagen de arriba, nos deja hacer un "preview" o visualizar lo que vamos a pasar entre los equipos. Un vez que lo tenemos claro le damos a "run" y empiezan a pasar datos.

Y termina sacándonos un pequeño "report" de los archivos que se han pasado y nos indica que se ha hecho correctamente.

El programa también tiene:

Sincronizar: Los archivos nuevos y actualizados se copian en ambos sentidos. Renombra y elimina en cada lado y se repiten en el otro.

Echo: Los archivos nuevos y actualizados se copian de izquierda a derecha. Renombra y borra a la izquierda se repiten en la derecha.

Contribuir: Los archivos nuevos y actualizados se copian de izquierda a derecha. Cambia el nombre de la izquierda se repiten a la derecha. Sin eliminaciones.

Estas opciones, probadlas vosotros que no os lo voy a dar todo hecho. Os enseño a pescar pero no os doy el pez jeje.

martes, 30 de octubre de 2012

Sincronizar entre dos ordenadores

domingo, 28 de octubre de 2012

Premios Bitácoras 2012

Este blog comenzó solo con la única intención de recopilar los escasos conocimientos de informática que tengo, pero nunca pensé, ni que iba a tener mas de 9200 visitas en 5 meses (ya se que algunos las tienen a la semana :D ), ni que iba a aparecer en las listas de los premios bitácoras, pero bueno, por una vez voy a decir algo a lo que nadie de los que me conocen están acostumbrados: si estoy es porque me lo merezco y porque me lo curro día a día, jajajaja mentira todo :P

Solo espero que este pequeño blog, sirva para que los "nuevos usuarios" los mas novatos (como yo) podamos tener un sitio de referencia, en el que encontrarnos, leer, aprender algo y pasarlo bien, ya que mi intención no ha sido otra desde el primer día.

De nuevo, gracias a tod@s los que habéis votado. No os hacéis una idea de lo ilusionado, contento y orgulloso que estoy, a pesar de que "alguien" no me valore en absoluto, se que tengo aquí gente que me quiere, me apoya y me valora, así que, GRACIAS.

Actualizacion: la primera semana estuve en el puesto 26!!

|

| Si quieres votar pincha aquí |

Vistas en miniatura

Hoy me he encontrado con pequeño problema que no he sabido porque se ha producido (de hecho me temo que sea algún malware y me va a tocar dedicarle un rato)

El caso es que al intentar ver las fotos que tenia en mi copia de seguridad del ay!phone, al abrir la carpeta, me doy cuenta que no veo la vista previa de estas. Esto lo he tenido siempre desde que instale el SO ya que esta activado por defecto. Normalmente lo tengo en "iconos grandes" o en "iconos muy grandes", por comodidad de ver lo que busco rápidamente, y por no fastidiarme mas la vista, porque no decirlo xD.

Así que me he puesto a investigar que podía estar pasando. Después de pensar 5 minutos (no más que se me calienta el procesador, y es de medio núcleo jaja) me ha venido a la mente, que por narices debía ser alguna opción en las "opciones de carpeta y búsqueda", que es donde ocultamos las extensiones, mostramos las letras de unidad, ente otras.

Así que, decidido a ver cual era, me he liado a ver una por una todas las opciones, hasta que he llegado a la que me lo iba a solucionar: "mostrar siempre iconos, nunca vistas en miniatura", que como obviamente la misma frase indica, o te muestra los iconos, o la vista en miniatura xD.

Pues nada, solo me faltaba desmarcar dicha casilla para volver a ver mis queridas imágenes y no perder tiempo en abrir una por una.

Una vez hecho esto, ya volvía a tenerlo como siempre.

Ya se que el 95% de los que me leéis, sabríais de que iba esto, pero quizá el otro 5% no, y lo que quiero es compartir estas pequeñas cosas para que no nos dejemos los sesos, pensando que ha podido pasar.

Saludos a tod@s!!

El caso es que al intentar ver las fotos que tenia en mi copia de seguridad del ay!phone, al abrir la carpeta, me doy cuenta que no veo la vista previa de estas. Esto lo he tenido siempre desde que instale el SO ya que esta activado por defecto. Normalmente lo tengo en "iconos grandes" o en "iconos muy grandes", por comodidad de ver lo que busco rápidamente, y por no fastidiarme mas la vista, porque no decirlo xD.

|

| Así es como me lo he encontrado. |

Así que me he puesto a investigar que podía estar pasando. Después de pensar 5 minutos (no más que se me calienta el procesador, y es de medio núcleo jaja) me ha venido a la mente, que por narices debía ser alguna opción en las "opciones de carpeta y búsqueda", que es donde ocultamos las extensiones, mostramos las letras de unidad, ente otras.

Así que, decidido a ver cual era, me he liado a ver una por una todas las opciones, hasta que he llegado a la que me lo iba a solucionar: "mostrar siempre iconos, nunca vistas en miniatura", que como obviamente la misma frase indica, o te muestra los iconos, o la vista en miniatura xD.

Pues nada, solo me faltaba desmarcar dicha casilla para volver a ver mis queridas imágenes y no perder tiempo en abrir una por una.

|

| Hay que desmarcar la opción. |

Una vez hecho esto, ya volvía a tenerlo como siempre.

Ya se que el 95% de los que me leéis, sabríais de que iba esto, pero quizá el otro 5% no, y lo que quiero es compartir estas pequeñas cosas para que no nos dejemos los sesos, pensando que ha podido pasar.

Saludos a tod@s!!

jueves, 25 de octubre de 2012

GRACIAS (Off Topic)

Hoy no voy a hablar de nada "técnico" ni siquiera relacionado con la informática. Hoy solo quiero dar las gracias..

Gracias a mi compañero JM, que poco ha poco hace que me sienta uno mas en el trabajo. Desde la semana pasada, se ha volcado en conseguir que me sienta mejor en mi puesto. Me buscó una cajonera para que pudiese guardar mis cosas. No solo me facilito 2 cables mas de red que necesito para las pruebas, sino que se tiro por el suelo y me lo hizo el. Hasta me consiguió un alargador USB para que pudiese usarlo sin tenerme que agachar.

A parte, hace que me sienta integrado en el grupo, nos echamos unas risas con el amigo "dientes de chapa" y para mi eso no tiene precio.

En este cliente, empecé en una habitación llena de servidores, ruido y a 21º en pleno Febrero y no solo he conseguido un puesto con los demás, sino que me ha integrado en el grupo, por eso GRACIAS JM :)

También quiero agradecer a esa personita tan superHiperMega especial que tengo en mi vida. Esa que me ha apoyado como nadie en esto de la informática, que siempre esta ahí, incansable, para lo que necesite, esa que me enseña en el día a día, que se alegra con mis "hazañas" y llora con mis "penas", que me quiere tal y como soy (o casi jajaja), que me corrige para que sea mejor y que a pesar de lo mal que lo hemos hecho seguimos siendo los mejores amigos. Sabes que contigo al fin del mundo, TE QUIERO y lo sabes. por eso GRACIAS RTM.

Además, quiero darlas a todos los lectores, todos los que me animáis (ahora es cuando te copio, SABRÁS QUIEN ERES, tío grande xD) a un tío que tiene el "pc loco", a uno que "esnifa en el laboratorio", a mi "Ángel de la guarda", a un "makino" en la informática, a la "keka" que me ayuda y me anima desde hace mucho, aun "Dj", a uno de las salchichas "Oscar" y uno que esta "Aguxto" que no les importa ir a Madrid para enseñarme SQL, a los amigos del pingüino en el avatar de twitter, a uno que tiene la "seguridad un poco mal" al que tiene la "seguridad como la camiseta del Madrid" (la blanca jeje) a todos y cada uno de los que me dais RT o me dais un fav. A la gente que tiene la "seguridad por defecto" por ese día tan especial en Madrid, a los que tienen "Spam no-cuerdo", al tío mas "maligno" (aunque este no me le :P ) que conozco, al que tiene la "seguridad a lo obelix", a los que "juegan al hack" al "andaluz del chiste del dragón" y a todos los que leo, los que se me olvidan (que serán muchos :-( ) y a mi "compañero de Lunes, Miércoles y Viernes", cuando no tengo un accidente o revisión en el hospital jeje, porque me ha hecho crecer como profesional y me ha brindado su ayuda.

A todos, de verdad y de corazón GRACIAS por todo.

Gracias a mi compañero JM, que poco ha poco hace que me sienta uno mas en el trabajo. Desde la semana pasada, se ha volcado en conseguir que me sienta mejor en mi puesto. Me buscó una cajonera para que pudiese guardar mis cosas. No solo me facilito 2 cables mas de red que necesito para las pruebas, sino que se tiro por el suelo y me lo hizo el. Hasta me consiguió un alargador USB para que pudiese usarlo sin tenerme que agachar.

A parte, hace que me sienta integrado en el grupo, nos echamos unas risas con el amigo "dientes de chapa" y para mi eso no tiene precio.

En este cliente, empecé en una habitación llena de servidores, ruido y a 21º en pleno Febrero y no solo he conseguido un puesto con los demás, sino que me ha integrado en el grupo, por eso GRACIAS JM :)

También quiero agradecer a esa personita tan superHiperMega especial que tengo en mi vida. Esa que me ha apoyado como nadie en esto de la informática, que siempre esta ahí, incansable, para lo que necesite, esa que me enseña en el día a día, que se alegra con mis "hazañas" y llora con mis "penas", que me quiere tal y como soy (o casi jajaja), que me corrige para que sea mejor y que a pesar de lo mal que lo hemos hecho seguimos siendo los mejores amigos. Sabes que contigo al fin del mundo, TE QUIERO y lo sabes. por eso GRACIAS RTM.

Además, quiero darlas a todos los lectores, todos los que me animáis (ahora es cuando te copio, SABRÁS QUIEN ERES, tío grande xD) a un tío que tiene el "pc loco", a uno que "esnifa en el laboratorio", a mi "Ángel de la guarda", a un "makino" en la informática, a la "keka" que me ayuda y me anima desde hace mucho, aun "Dj", a uno de las salchichas "Oscar" y uno que esta "Aguxto" que no les importa ir a Madrid para enseñarme SQL, a los amigos del pingüino en el avatar de twitter, a uno que tiene la "seguridad un poco mal" al que tiene la "seguridad como la camiseta del Madrid" (la blanca jeje) a todos y cada uno de los que me dais RT o me dais un fav. A la gente que tiene la "seguridad por defecto" por ese día tan especial en Madrid, a los que tienen "Spam no-cuerdo", al tío mas "maligno" (aunque este no me le :P ) que conozco, al que tiene la "seguridad a lo obelix", a los que "juegan al hack" al "andaluz del chiste del dragón" y a todos los que leo, los que se me olvidan (que serán muchos :-( ) y a mi "compañero de Lunes, Miércoles y Viernes", cuando no tengo un accidente o revisión en el hospital jeje, porque me ha hecho crecer como profesional y me ha brindado su ayuda.

A todos, de verdad y de corazón GRACIAS por todo.

miércoles, 24 de octubre de 2012

Jdisk Report

Hola lectores/as (si es que hay alguien xD)

Hoy vengo a hablaros brevemente de una herramienta interesante que he descubierto hace poco gracias a mi compañero de curro JM, se llama Jdisck Report y podéis descargarlo desde aquí.

Lo que nos pide como requisito para que trabaje el programa, es que tengamos Java 5 o superior y que java 7 es recomendado...después del revuelo del 0Day con Java, yo recomiendo la ultimisima versión por si acaso jeje.

Bueno al lío, el programa tira en Mac, Linux y Windows. En este caso, vamos a ver su funcionamiento en Windows.

Creo que lo primero sería hablar de que hace el programa. Jdisck Report es un programa para ver en que "gastas" el espacio de tu disco. Te saca unos gráficos muy chulos de todos los archivos que tienes, para así poder ver y decidir que quieres borrar, mover de sitio etc.

Una vez descargamos e instalamos el programa nos encontramos con esta imagen.

La primera opción nos propone hacer un escaneo sobre un fichero determinado. Nos dice que lo seleccionemos y rápidamente nos saca el reporte.

Como vemos en la imagen, nos esta dando datos precisos de los datos que tenemos en el disco y en la carpeta en cuestión.

En la segunda opción nos deja acceder al ultimo fichero analizado, como se ve en la primera imagen seria el que os muestro en la imagen de arriba.

En la tercera opción (la que usaremos) nos dice de escanear el disco completo; y en la ultima opción abrir un escaneado previamente guardado.

Bien, vamos a entrar un poco en detalles.

Seleccionamos la opción de escanear el disco completo.Le damos y esperamos unos instantes (mi disco es de 1Tb y ha tardado menos de 2 minutos.

En esta imagen vemos (en la pestaña "size") el tamaño de los archivos en C:\, pero si pasamos a las siguientes pestañas, veremos mucha mas información y mas detallada .

Por ejemplo, en la pestaña "Top 50" podemos ver los 50 archivos que más pesan en el disco.

Si observamos la zona de abajo de la imagen, podemos ordenarlo a su vez por los mas nuevos o por los mas antiguos.

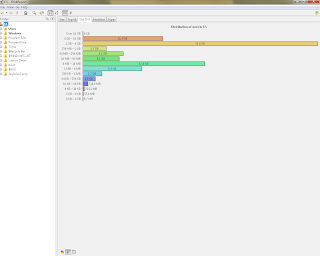

En la siguiente imagen podemos ver la distribución de tamaño.También podemos verlo de tres formas distintas.

Además en la pestaña siguiente, podemos ver los datos por distribución de datos modificados. (Esta vez lo pongo con otro tipo de diagrama.

En la ultima pestaña podemos ver los archivos por tipo.

Y "esto es todo". Podéis ir viendo a la izquierda cada carpeta del árbol y en cada una, nos da la información oportuna, además de las opciones de los menús, que os recomiendo echéis un vistazo.

Es una herramienta, a mi parecer, bastante buena y útil. Puedes ver un disco en la red de la empresa y flipar con lo que la gente deja allí, como un excel con los condimentos de la pizza según preferencias del pedido de la gente, a que si JM? jajajaja.

Espero que os sirva esta mini guia de introducción a este gran programa.

Saludos.

Hoy vengo a hablaros brevemente de una herramienta interesante que he descubierto hace poco gracias a mi compañero de curro JM, se llama Jdisck Report y podéis descargarlo desde aquí.

Lo que nos pide como requisito para que trabaje el programa, es que tengamos Java 5 o superior y que java 7 es recomendado...después del revuelo del 0Day con Java, yo recomiendo la ultimisima versión por si acaso jeje.

Bueno al lío, el programa tira en Mac, Linux y Windows. En este caso, vamos a ver su funcionamiento en Windows.

Creo que lo primero sería hablar de que hace el programa. Jdisck Report es un programa para ver en que "gastas" el espacio de tu disco. Te saca unos gráficos muy chulos de todos los archivos que tienes, para así poder ver y decidir que quieres borrar, mover de sitio etc.

Una vez descargamos e instalamos el programa nos encontramos con esta imagen.

La primera opción nos propone hacer un escaneo sobre un fichero determinado. Nos dice que lo seleccionemos y rápidamente nos saca el reporte.

Como vemos en la imagen, nos esta dando datos precisos de los datos que tenemos en el disco y en la carpeta en cuestión.

En la segunda opción nos deja acceder al ultimo fichero analizado, como se ve en la primera imagen seria el que os muestro en la imagen de arriba.

En la tercera opción (la que usaremos) nos dice de escanear el disco completo; y en la ultima opción abrir un escaneado previamente guardado.

Bien, vamos a entrar un poco en detalles.

Seleccionamos la opción de escanear el disco completo.Le damos y esperamos unos instantes (mi disco es de 1Tb y ha tardado menos de 2 minutos.

En esta imagen vemos (en la pestaña "size") el tamaño de los archivos en C:\, pero si pasamos a las siguientes pestañas, veremos mucha mas información y mas detallada .

Por ejemplo, en la pestaña "Top 50" podemos ver los 50 archivos que más pesan en el disco.

Si observamos la zona de abajo de la imagen, podemos ordenarlo a su vez por los mas nuevos o por los mas antiguos.

En la siguiente imagen podemos ver la distribución de tamaño.También podemos verlo de tres formas distintas.

Además en la pestaña siguiente, podemos ver los datos por distribución de datos modificados. (Esta vez lo pongo con otro tipo de diagrama.

En la ultima pestaña podemos ver los archivos por tipo.

Y "esto es todo". Podéis ir viendo a la izquierda cada carpeta del árbol y en cada una, nos da la información oportuna, además de las opciones de los menús, que os recomiendo echéis un vistazo.

Es una herramienta, a mi parecer, bastante buena y útil. Puedes ver un disco en la red de la empresa y flipar con lo que la gente deja allí, como un excel con los condimentos de la pizza según preferencias del pedido de la gente, a que si JM? jajajaja.

Espero que os sirva esta mini guia de introducción a este gran programa.

Saludos.

lunes, 15 de octubre de 2012

RAT o como crear el cliente II de II

------------------------------------------------

RAT, o como crear el servidor I de II

RAT, o como crear el cliente II de II

-----------------------------------------------

Hola compañer@s

De nuevo estoy por aquí para terminar este post de II partes sobre los RAT´s. En esta entrada voy a explicar la parte del cliente o "víctima"

Siguiendo la estela de mi querido amigo @kinomakino diré que después del No-éxito rotundo continuamos para bingo con la 2ª parte xD.

En la otra entrada me quede en el modo de "infección" y como dije, para mi caso simplemente lo voy a pasar a la otra maquina virtual con un pendrive.

Pues nada, ya tenemos el archivo en el pc, una imagen en .jpg con un tema algo "movidito" en estos tiempos que corren...

Bien, pues ya esta infectada la maquina y lista para que conectemos a ella y empecemos a probar cosas. Cabe destacar, que si al preparar el server hubiésemos puesto algún mensaje tipo "no se ha podido cargar la imagen" al ejecutar la víctima el archivo, en pantalla le habría salido ese mensaje.

Para conectarnos a la parte cliente, basta con que sepamos su IP. De nuevo para mi ejemplo con hacer un "ipconfig" desde la terminal, me vale.

Una vez sabida la IP, solo nos resta ponerla en el ProRAT y darle a conectar.

Nos pide la contraseña que le pusimos anteriormente (si la pusiste) y al darle a OK, ya tenemos todo listo para empezar a trastear.

Me gustan varias opciones. por ejemplo la de ver la info del pc o los procesos que tiene abiertos (no todo van a ser maldades xD)

Os dejo unas imágenes para que veáis que realmente estoy conectado a la otra maquina.

También me hace especial gracia la opción de mandar mensajitos xD.

Además, a la pregunta: estas mu tonto? el usuario respondió NO y eso es........MENTIRA!

A parte de esto, podemos ver los servicios que tiene, los que están iniciados y los que no. y si no lo están, se los iniciamos nosotros xD.

En la opción "lamear PC" contamos con varias herramientas para echarte unas risas. Por ejemplo, ocultarle el botón de inicio.

También tenemos las clásicas: abrir el CD-Rom, bloquear o enloquecer el ratón etc. Le podemos abrir programas remotamente, como el famoso messenger

También tenemos una sección de contraseñas, en la que rápidamente podemos acceder a la del messenger anteriormente citado. Un keylogger, para ver todo lo que han escrito o hecho en el pc...Podemos apagarle, reiniciar o cerrar sesión en el pc... En fin, mil y una cosas que deberás probar por ti mismo.

Una vez mas, me reitero (si, soy un cansino) en que por favor no juguéis a ser "juackers" y NO uséis esto contra nadie, yo se que es difícil no probarlo con algún colega, pero de verdad que no merece la pena buscarse enemigos por estas tonterías, y mas, si lo puedes hacer en una maquina virtual.

Si alguien necesita una maquina virtual para trastear, solo pedirlo y yo subo una con XP a algún servidor tipo 4shared. ok?

Espero que esta entrada tenga el mismo éxito que la anterior, ninguno jajaja.

Saludos

RAT, o como crear el servidor I de II

RAT, o como crear el cliente II de II

-----------------------------------------------

Hola compañer@s

De nuevo estoy por aquí para terminar este post de II partes sobre los RAT´s. En esta entrada voy a explicar la parte del cliente o "víctima"

Siguiendo la estela de mi querido amigo @kinomakino diré que después del No-éxito rotundo continuamos para bingo con la 2ª parte xD.

En la otra entrada me quede en el modo de "infección" y como dije, para mi caso simplemente lo voy a pasar a la otra maquina virtual con un pendrive.

Pues nada, ya tenemos el archivo en el pc, una imagen en .jpg con un tema algo "movidito" en estos tiempos que corren...

Bien, pues ya esta infectada la maquina y lista para que conectemos a ella y empecemos a probar cosas. Cabe destacar, que si al preparar el server hubiésemos puesto algún mensaje tipo "no se ha podido cargar la imagen" al ejecutar la víctima el archivo, en pantalla le habría salido ese mensaje.

Para conectarnos a la parte cliente, basta con que sepamos su IP. De nuevo para mi ejemplo con hacer un "ipconfig" desde la terminal, me vale.

Una vez sabida la IP, solo nos resta ponerla en el ProRAT y darle a conectar.

Nos pide la contraseña que le pusimos anteriormente (si la pusiste) y al darle a OK, ya tenemos todo listo para empezar a trastear.

Me gustan varias opciones. por ejemplo la de ver la info del pc o los procesos que tiene abiertos (no todo van a ser maldades xD)

Os dejo unas imágenes para que veáis que realmente estoy conectado a la otra maquina.

También me hace especial gracia la opción de mandar mensajitos xD.

Además, a la pregunta: estas mu tonto? el usuario respondió NO y eso es........MENTIRA!

A parte de esto, podemos ver los servicios que tiene, los que están iniciados y los que no. y si no lo están, se los iniciamos nosotros xD.

En la opción "lamear PC" contamos con varias herramientas para echarte unas risas. Por ejemplo, ocultarle el botón de inicio.

También tenemos las clásicas: abrir el CD-Rom, bloquear o enloquecer el ratón etc. Le podemos abrir programas remotamente, como el famoso messenger

También tenemos una sección de contraseñas, en la que rápidamente podemos acceder a la del messenger anteriormente citado. Un keylogger, para ver todo lo que han escrito o hecho en el pc...Podemos apagarle, reiniciar o cerrar sesión en el pc... En fin, mil y una cosas que deberás probar por ti mismo.

Una vez mas, me reitero (si, soy un cansino) en que por favor no juguéis a ser "juackers" y NO uséis esto contra nadie, yo se que es difícil no probarlo con algún colega, pero de verdad que no merece la pena buscarse enemigos por estas tonterías, y mas, si lo puedes hacer en una maquina virtual.

Si alguien necesita una maquina virtual para trastear, solo pedirlo y yo subo una con XP a algún servidor tipo 4shared. ok?

Espero que esta entrada tenga el mismo éxito que la anterior, ninguno jajaja.

Saludos

miércoles, 10 de octubre de 2012

RAT, como crear el servidor I de II

------------------------------------------------

RAT, o como crear el servidor I de II

RAT, o como crear el cliente II de II

-----------------------------------------------

Hola lectores!!

Como siempre y antes de nada un par de cositas.

*La herramienta de hoy es un RAT o remote administration tool. Si quieres saber mas pincha aquí.

1.- Lo que voy a explicar hoy es algo "serio" no quiero que nadie use esto contra los amigos o enemigos, las herramientas que tenemos a nuestra disposición son para obrar con cabeza. Así que por favor, desde aquí pido un poco de cordura. Es igual de divertido hacerlo en una maquina virtual que a un amigo/a o conocido/a y no andas molestando a la gente.

2.- Procurad siempre hacer este tipo de pruebas en un entorno controlado, fuera de vuestros equipos de producción, es decir, una maquina virtual como mínimo, pero si puedes hacerlo en un equipo que no este en la misma red, mismo grupo de trabajo, incluso mismo edificio xD mejor.

No lo dije en la entrada sobre el malware, pero es importante hacerlo.

Bien, aclarado esto, vamos a empezar. Como siempre partiendo de la base de que ya tenemos una maquina virtual con XP (por ejemplo).

Hoy vamos a usar ProRAT, en su version 1.9 (esta en castellano). No voy a poner la descarga porque no quiero que luego os encontréis un virus y me digáis que si tal que si Pascual :-P. Cada uno que se busque las mañas.

Aclarar que obviamente en la maquina virtual debemos deshabilitar el antivirus porque lo va a detectar como amenaza.

Lo primero que vamos a hacer, es arrancar el programa. Para ello ejecutamos el .exe y veremos la siguiente pantalla.

Para, acto seguido, cambiar al idioma con el que estemos mas cómodos. Esta vez usaremos el Español.

Una vez tenemos el programa en nuestro idioma, vamos a crea la parte Servidor, que será la que nos permita conectar a las "victimas", dando en el botón de "crear" y "crear el servidor de ProRat".

Acto seguido, nos abre la siguiente ventana con varias opciones a configurar. Bien, vamos a verlas una a una.

La 1ª opción, como vemos en la imagen anterior, es "notificaciones". En ella configuramos la direccion IP nuestra (si no la sabemos le damos a la flecha roja de la derecha y la coge automaticamente). También podemos decirle que nos mande notificaciones de la "víctima" por correo electrónico. De esa manera sabremos cuando esta el equipo atacado online, por ejemplo.

Nos vamos a la opción "ajustes generales" donde configuramos:

El puerto del servidor (en este caso lo dejo por defecto), podemos ponerle contraseña, le damos un nombre al "equipo víctima", Si queremos o no que le aparezca un mensaje en la pantalla y que mensaje (en la opción "confi. message" vemos sus opciones) si queremos "matar" el antivirus y el firewall al iniciarse, si queremos desactivar el centro de seguridad de XP (solo SP2), si queremos ocultar el proceso para que desde el "task manager" no lo vean y de paso si ocultamos el nombre en el "msconfig" para que no cante por soleares :-)

Como veis hay bastantes opciones para ir jugando con ellas...

Seguimos con la pestaña "juntar con archivo". Esta nos vale para que no sea tan llamativo de enviarle un .exe y en su lugar le mandamos una foto en .jpg xD.

Pinchamos en "seleccionar archivo" y vemos la siguiente pantalla

en la que elegimos nuestra imagen y le damos a "abrir" y nos aparece el siguiente mensajito en perfecto castellano xD.

Vale, ya tenemos la imagen juntada con el servidor que estamos creando. Solo nos falta indicarle que icono queremos ponerle para que no de el cantazo. Para ello vamos a la pestaña de "server icono" y elegimos el que mas rabia nos de. En este caso he puesto uno que llame poco la atención.

Si nos fijamos en la parte izquierda, nos esta dando el peso que tendrá el archivo, 418Kb, que si nos paramos a pensar, cualquier foto de móvil de hoy en día ya pesa 1Mb tranquilamente... no digo mas.

Bien, solo nos resta darle a "create server" y tendremos listo nuestro servidor. Como vemos en la imagen, tenemos un icono muy chulo emulando a nuestra imágen.

El ultimo paso, seria "mandar" el archivo a la "víctima" y esperar pacientes a que lo ejecute. Vale, aquí cada uno que se las ingenie para hacerlo. Insisto, no seáis capuyos y hacedlo sobre una maquina virtual.

Para mi ejemplo, me vale con pasármelo al pendrive, arrancar la maquina "víctima" y abrir "la foto".

Pero esto lo veremos en la próxima entrada.

Espero que os este gustando ;-)

RAT, o como crear el servidor I de II

RAT, o como crear el cliente II de II

-----------------------------------------------

Hola lectores!!

Como siempre y antes de nada un par de cositas.

*La herramienta de hoy es un RAT o remote administration tool. Si quieres saber mas pincha aquí.

1.- Lo que voy a explicar hoy es algo "serio" no quiero que nadie use esto contra los amigos o enemigos, las herramientas que tenemos a nuestra disposición son para obrar con cabeza. Así que por favor, desde aquí pido un poco de cordura. Es igual de divertido hacerlo en una maquina virtual que a un amigo/a o conocido/a y no andas molestando a la gente.

2.- Procurad siempre hacer este tipo de pruebas en un entorno controlado, fuera de vuestros equipos de producción, es decir, una maquina virtual como mínimo, pero si puedes hacerlo en un equipo que no este en la misma red, mismo grupo de trabajo, incluso mismo edificio xD mejor.

No lo dije en la entrada sobre el malware, pero es importante hacerlo.

Bien, aclarado esto, vamos a empezar. Como siempre partiendo de la base de que ya tenemos una maquina virtual con XP (por ejemplo).

Hoy vamos a usar ProRAT, en su version 1.9 (esta en castellano). No voy a poner la descarga porque no quiero que luego os encontréis un virus y me digáis que si tal que si Pascual :-P. Cada uno que se busque las mañas.

Aclarar que obviamente en la maquina virtual debemos deshabilitar el antivirus porque lo va a detectar como amenaza.

Lo primero que vamos a hacer, es arrancar el programa. Para ello ejecutamos el .exe y veremos la siguiente pantalla.

Para, acto seguido, cambiar al idioma con el que estemos mas cómodos. Esta vez usaremos el Español.

Una vez tenemos el programa en nuestro idioma, vamos a crea la parte Servidor, que será la que nos permita conectar a las "victimas", dando en el botón de "crear" y "crear el servidor de ProRat".

Acto seguido, nos abre la siguiente ventana con varias opciones a configurar. Bien, vamos a verlas una a una.

La 1ª opción, como vemos en la imagen anterior, es "notificaciones". En ella configuramos la direccion IP nuestra (si no la sabemos le damos a la flecha roja de la derecha y la coge automaticamente). También podemos decirle que nos mande notificaciones de la "víctima" por correo electrónico. De esa manera sabremos cuando esta el equipo atacado online, por ejemplo.

Nos vamos a la opción "ajustes generales" donde configuramos:

El puerto del servidor (en este caso lo dejo por defecto), podemos ponerle contraseña, le damos un nombre al "equipo víctima", Si queremos o no que le aparezca un mensaje en la pantalla y que mensaje (en la opción "confi. message" vemos sus opciones) si queremos "matar" el antivirus y el firewall al iniciarse, si queremos desactivar el centro de seguridad de XP (solo SP2), si queremos ocultar el proceso para que desde el "task manager" no lo vean y de paso si ocultamos el nombre en el "msconfig" para que no cante por soleares :-)

Como veis hay bastantes opciones para ir jugando con ellas...

Seguimos con la pestaña "juntar con archivo". Esta nos vale para que no sea tan llamativo de enviarle un .exe y en su lugar le mandamos una foto en .jpg xD.

Pinchamos en "seleccionar archivo" y vemos la siguiente pantalla

en la que elegimos nuestra imagen y le damos a "abrir" y nos aparece el siguiente mensajito en perfecto castellano xD.

Vale, ya tenemos la imagen juntada con el servidor que estamos creando. Solo nos falta indicarle que icono queremos ponerle para que no de el cantazo. Para ello vamos a la pestaña de "server icono" y elegimos el que mas rabia nos de. En este caso he puesto uno que llame poco la atención.

Si nos fijamos en la parte izquierda, nos esta dando el peso que tendrá el archivo, 418Kb, que si nos paramos a pensar, cualquier foto de móvil de hoy en día ya pesa 1Mb tranquilamente... no digo mas.

Bien, solo nos resta darle a "create server" y tendremos listo nuestro servidor. Como vemos en la imagen, tenemos un icono muy chulo emulando a nuestra imágen.

El ultimo paso, seria "mandar" el archivo a la "víctima" y esperar pacientes a que lo ejecute. Vale, aquí cada uno que se las ingenie para hacerlo. Insisto, no seáis capuyos y hacedlo sobre una maquina virtual.

Para mi ejemplo, me vale con pasármelo al pendrive, arrancar la maquina "víctima" y abrir "la foto".

Pero esto lo veremos en la próxima entrada.

Espero que os este gustando ;-)

lunes, 8 de octubre de 2012

Iniciandose en el Malware, te atreves?

Después de unos días duros por motivos personales, vuelvo con las pilas cargadas y algo mas de ánimos para escribir sobre malware.

Como siempre, antes de nada, comentar que ni soy experto ni quiero dármelas de nada que no soy. Solo quiero explicar como es una primera toma de contacto con el análisis de malware.

Sin mas, vamos a comenzar.

Partiremos de la base de una maquina virtual con XP y un bicho que ya se ha dejado previamente en ella.

La finalidad de esto es:

-Por un lado, determinar el nombre del bicho y las conexiones que este hace, así como los puertos que usa.

-Cual es el nombre del proceso y donde se encuentra.

-En que rutas podemos encontrarlo.

Y las herramientas que vamos a usar son:

Como vemos, la mayoría de ellas son de la suite de sysinternals.

Lo primero que hacemos al arrancar nuestro Xp infectado es identificar el proceso. Para ello ejecutamos TCPView, con el que podemos ver los puerto TCP y UDP que se están usando.

Ya de primeras, me llama la atención el proceso Iexplorer .exe que se esta ejecutando sin hacer nada. Esta usando el protocolo TCP y se conecta al puerto remoto 4567. Lo podemos corroborar también con el "task manager de windows". Seguramente el malware este "inyectado" en ese proceso...

Seguimos ampliando información del bichito, en este caso con wireshark. Lo abrimos, seleccionamos el adaptador de red que vamos a usar desde "interface list", le damos a "start" y empezamos a ver los resultados.

Bien, aquí veo algo que no me gusta un pelo. Para mas detalle y para saber el nombre, me abro el "autoruns" y miro que es lo que esta cargando.

Ni me molesto en resaltarlo en rojo, porque canta por "soleares" xD. Como se aprecia claramente, el malware se llama bichito 1.exe (auqnue vemos que tambien está el 2 y el 3 jeje) y está en la ruta C:\windows\install\netiva.exe. Esto también podemos comprobarlo con un simple "msconfig" desde inicio-ejecutar y mirando la pestaña "inicio" que nos indica los procesos que carga al arrancar el equipo.

Vale, ya tenemos "pillado" al bichito xD, proseguimos.

Desde el propio "autoruns" podemos ir a ver la entrada del registro y la carpeta donde se aloja. Para hacer esto, nos situamos encima de la entrada del bichito1 y le damos con el botón derecho a "jump to entry" para ir al registro, y "jump to folder" para ir a la carpeta respectivamente.

En esta imagen vemos en el regedit (seria la opción "jump to entry") que efectivamente se aloja en el "run" (el arranque) y que nos da la misma informacion que anteriormente ya sabíamos, la ruta donde se aloja y el nombre del malware.

En cambio en esta imagen, sucede algo muy curioso:

Vemos que efectivamente nos abre la carpeta "install" pero que no es una carpeta, sino una papelera y que además esta vacía. WTF? Fácil, os dejo un enlace en el que Germán Sanchez lo explica perfectamente: el metodo papelera. Es un metodo para ocultar el malware.

Así que, vamos a ver que es lo que pasa. Vamos a "herramientas", "opciones de carpeta", "ver" y nos damos cuenta de que la opción de ver los archivos ocultos esta activada!! nuevo WTF! si no es un archivo oculto, porque la carpeta esta vacía?? Bien, vamos a "carpeta-papelera" y con el botón derecho le damos a propiedades. Ahora vemos claramente el porque verdad?

Y es que el archivo esta oculto!! pero además con la peculiaridad de que no podemos quitar la marca para que este visible de nuevo.

Ok, pues nada, los que llevamos pegandonos con los pc´s desde hace mas años de los que queremos admitir, recordaremos como jugabamos con aquel "arj" o con el inestimable "attrib" verdad? pues bien, abrimos una consola (ahora es cuando mi padre me diría eso de: no se para que mierdas poner un ms-dos si eso ya no se lleva!! bendita ignorancia jsjsjsjs) y hacemos lo siguiente:

*por si alguien quiere recordar.... http://en.wikipedia.org/wiki/ATTRIB

Hemos hecho un attrib –r –s –h install y que bonito volver a la carpeta "install" y ver esto:

Bien, ya tenemos el archivo visible. Ahora vamos a ver como se ha creado el malware. Para esto usamos RDG Packer Detector. El programa es un unpacker y con el podemos ver, por ejemplo en que lenguaje ha sido compilado.

Como podemos observar, ha sido escrito en Delphi y el propio programa lo detecta como troyano.

Podemos incluso ampliar algo la información con la web de virustotal

o también con la web de Anubis.

Os dejo el enlace a la descarga del pdf generado por anubis, para que podais ver información mucho mas detallada sobre el malware (esta libre de virus, tranquilos).

Recapitulando:

-Sabemos el nombre: bichito1 (netiva.exe)

-Sabemos el puerto que usa: 4567 TCP

-La ruta: C:\windows\install\netiva.exe y C:\windows\prefethc\NETIVA.EXE-1EBA3F59.pf

-El lenguaje en el que ha sido programado: Borland Delphi.

Y además hemos aprendido a quitar el "cartel" de oculto en un archivo :D

Bien, a parte de esto, podríamos sacar mas información aun con Strings o UPX, pero no quiero liaros mas, que se supone que esto era una toma de contacto para perder el miedo xD.

*Base de conocimiento del malware de infospywere

**Desde aquí quiero agradecer a Germán Sanchez (@enelpc) que es el que impartió el curso en I64 y el que realmente monto todo en la maquina. Yo solo he plasmado aquí, lo que el nos contó en el curso.

Como siempre, antes de nada, comentar que ni soy experto ni quiero dármelas de nada que no soy. Solo quiero explicar como es una primera toma de contacto con el análisis de malware.

Sin mas, vamos a comenzar.

Partiremos de la base de una maquina virtual con XP y un bicho que ya se ha dejado previamente en ella.

La finalidad de esto es:

-Por un lado, determinar el nombre del bicho y las conexiones que este hace, así como los puertos que usa.

-Cual es el nombre del proceso y donde se encuentra.

-En que rutas podemos encontrarlo.

Y las herramientas que vamos a usar son:

Como vemos, la mayoría de ellas son de la suite de sysinternals.

Lo primero que hacemos al arrancar nuestro Xp infectado es identificar el proceso. Para ello ejecutamos TCPView, con el que podemos ver los puerto TCP y UDP que se están usando.

Ya de primeras, me llama la atención el proceso Iexplorer .exe que se esta ejecutando sin hacer nada. Esta usando el protocolo TCP y se conecta al puerto remoto 4567. Lo podemos corroborar también con el "task manager de windows". Seguramente el malware este "inyectado" en ese proceso...

Seguimos ampliando información del bichito, en este caso con wireshark. Lo abrimos, seleccionamos el adaptador de red que vamos a usar desde "interface list", le damos a "start" y empezamos a ver los resultados.

Bien, aquí veo algo que no me gusta un pelo. Para mas detalle y para saber el nombre, me abro el "autoruns" y miro que es lo que esta cargando.

Ni me molesto en resaltarlo en rojo, porque canta por "soleares" xD. Como se aprecia claramente, el malware se llama bichito 1.exe (auqnue vemos que tambien está el 2 y el 3 jeje) y está en la ruta C:\windows\install\netiva.exe. Esto también podemos comprobarlo con un simple "msconfig" desde inicio-ejecutar y mirando la pestaña "inicio" que nos indica los procesos que carga al arrancar el equipo.

Vale, ya tenemos "pillado" al bichito xD, proseguimos.

Desde el propio "autoruns" podemos ir a ver la entrada del registro y la carpeta donde se aloja. Para hacer esto, nos situamos encima de la entrada del bichito1 y le damos con el botón derecho a "jump to entry" para ir al registro, y "jump to folder" para ir a la carpeta respectivamente.

En esta imagen vemos en el regedit (seria la opción "jump to entry") que efectivamente se aloja en el "run" (el arranque) y que nos da la misma informacion que anteriormente ya sabíamos, la ruta donde se aloja y el nombre del malware.

En cambio en esta imagen, sucede algo muy curioso:

Vemos que efectivamente nos abre la carpeta "install" pero que no es una carpeta, sino una papelera y que además esta vacía. WTF? Fácil, os dejo un enlace en el que Germán Sanchez lo explica perfectamente: el metodo papelera. Es un metodo para ocultar el malware.

Así que, vamos a ver que es lo que pasa. Vamos a "herramientas", "opciones de carpeta", "ver" y nos damos cuenta de que la opción de ver los archivos ocultos esta activada!! nuevo WTF! si no es un archivo oculto, porque la carpeta esta vacía?? Bien, vamos a "carpeta-papelera" y con el botón derecho le damos a propiedades. Ahora vemos claramente el porque verdad?

Y es que el archivo esta oculto!! pero además con la peculiaridad de que no podemos quitar la marca para que este visible de nuevo.

Ok, pues nada, los que llevamos pegandonos con los pc´s desde hace mas años de los que queremos admitir, recordaremos como jugabamos con aquel "arj" o con el inestimable "attrib" verdad? pues bien, abrimos una consola (ahora es cuando mi padre me diría eso de: no se para que mierdas poner un ms-dos si eso ya no se lleva!! bendita ignorancia jsjsjsjs) y hacemos lo siguiente:

*por si alguien quiere recordar.... http://en.wikipedia.org/wiki/ATTRIB

Hemos hecho un attrib –r –s –h install y que bonito volver a la carpeta "install" y ver esto:

Bien, ya tenemos el archivo visible. Ahora vamos a ver como se ha creado el malware. Para esto usamos RDG Packer Detector. El programa es un unpacker y con el podemos ver, por ejemplo en que lenguaje ha sido compilado.

Como podemos observar, ha sido escrito en Delphi y el propio programa lo detecta como troyano.

Podemos incluso ampliar algo la información con la web de virustotal

o también con la web de Anubis.

Os dejo el enlace a la descarga del pdf generado por anubis, para que podais ver información mucho mas detallada sobre el malware (esta libre de virus, tranquilos).

Recapitulando:

-Sabemos el nombre: bichito1 (netiva.exe)

-Sabemos el puerto que usa: 4567 TCP

-La ruta: C:\windows\install\netiva.exe y C:\windows\prefethc\NETIVA.EXE-1EBA3F59.pf

-El lenguaje en el que ha sido programado: Borland Delphi.

Y además hemos aprendido a quitar el "cartel" de oculto en un archivo :D

Bien, a parte de esto, podríamos sacar mas información aun con Strings o UPX, pero no quiero liaros mas, que se supone que esto era una toma de contacto para perder el miedo xD.

*Base de conocimiento del malware de infospywere

**Desde aquí quiero agradecer a Germán Sanchez (@enelpc) que es el que impartió el curso en I64 y el que realmente monto todo en la maquina. Yo solo he plasmado aquí, lo que el nos contó en el curso.

Suscribirse a:

Entradas (Atom)

1Gb De informacion by Roberto García Amoriz is licensed under a Creative Commons Attribution-NonCommercial 3.0 Unported License.

Based on a work at http://www.1gbdeinformacion.com/.

Permissions beyond the scope of this license may be available at http://www.1gbdeinformacion.com/.