Bien, vamos a por ello. Para este ejemplo configuramos DVWA en nivel low. Arrancamos Burp y hacemos una primera petición para ver que ocurre.

En la petición podemos ver el usuario y la contraseña que hemos puesto en el frontal de DVWA.

Lo siguiente que haremos es enviar al "intruder" de Burp la petición para empezar a realizar el ataque en sí. Vamos a la pestaña de "positions" y configuramos los campos que vamos a utilizar, en este caso lo que hay tras "username=" y "password=". Para hacer esto, seleccionamos el campo y le damos al botón de "add $" que hay a la derecha. También debemos cambiar el tipo de ataque a "cluester bomb", quedando como podemos ver en la siguiente imagen.

De esta manera, al pasar a la pestaña de "payloads", podemos seleccionar dos payloads, uno por cada selección realizada en la pestaña "positions". En el primer payload, y en la zona de "payload options" vamos a pegar algunos nombre de usuarios comunes.

Y en el segundo payload haremos lo mismo para el campo contraseña, quedando así.

Por último ya solo nos queda darle al botón de "start attack" y esperar a que se haga la magia.

Al darle al botón se nos abre otra ventana en la que aparecen los resultados. Si nos fijamos en los tamaños del campo "length", los dos que aparecen marcados en la imagen pueden ser los candidatos para pasar la prueba. No obstante si pinchamos arriba en el campo "filter" podemos realizar búsquedas. En este caso, como teníamos el mensaje de error "Username and/or password incorrect" lo metemos en la caja de búsqueda, pero marcamos "negative search" para que nos busque los resultados que no tienen ese mensaje de error, es decir, los que tienen una pareja de usuario/contraseña válidos.

Vamos a ver si estamos en lo cierto. Pongamos ese juego de usuario/contraseña a ver que pasa.

Pues parece ser que hemos pasado este pequeño reto.

**Extra.

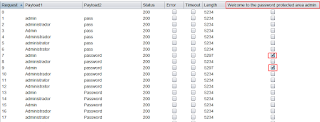

Otra forma de realizar la búsqueda es ir a la pestaña "options" del "intruder", a la parte de "grep - match" y como ya sabemos el mensaje que da (Welcome to the password protected area admin) al acertar el usuario/contraseña lo metemos en la caja y volvemos a lanzar el ataque. El resultado es el siguiente.

Como podemos ver, en la segunda imagen nos añade una columna con el nombre "Welcome to the password protected area admin" y nos marca directamente las que coinciden con ese nombre.

Roberto García (@1GbDeInfo)