Después de estos días de parón necesario, estoy de vuelta para dejaros una breve guía de uso de Havij.

Havij es una herramienta que automatiza las inyeciones SQL en paginas web. Este nos permitirá acelerar el uso manual del -1+UNION+SELECT+1,2-- y de tener que ir repitiéndolo hasta que demos con ello...

Podemos descargar la versión free de Havij desde aqui para poder ir viendo como funciona.

Bueno, yo voy a contar la manera en que yo lo uso, probablemente no sea ni la correcta, ni la mejor, pero si es valida xD.

Bien, lo primero es detectar una web para ver si es vulnerable. Una forma rápida de hacerlo es usando un Dorck SQLi, en este caso con Google, será:

inurl:read.php?id=

Solo debemos escribir tal cual en Google y darle a intro para ver los resultados.

Rápidamente vemos la cantidad de paginas que tenemos para investigar. Podemos seleccionar cualquiera al azahar y copiaremos su URL para pegarla en Havij.

Abrimos el programa y como ya he dicho antes, pegamos la dirección en la casilla de "target" (objetivo) y le damos al botón "analyze" (analizar).

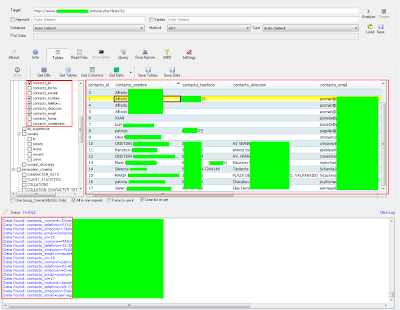

En la parte de abajo de la imagen, en "status" es donde veremos los datos que encuentra. Como ya nos ha encontrado la base de datos, vamos a pinchar en el cuadro de "tables".

Seguimos. Es el turno de obtener las bases de datos. Para ello, pinchamos en "Get DBs" y observamos el resultado.

Ahora vamos a leer las tablas que hay en las bases de datos, así que, seleccionamos las bases de datos de las que queramos sacar la información y le damos a "Get Tables". En este caso, como ya sabia que no era cosa de mucho, le he marcado las dos que había encontrado, pero ojo, porque podría demorar mucho tiempo, esto depende de cuantas tenga.

En la imagen anterior, vemos todas las tablas que ha encontrado de las dos bases de datos que estábamos mirando.

Es el turno de ver las columnas, para ello, seleccionamos una de las tablas, en este caso una que llama la atención, "treinvest_users" y le damos a "Get Columns" a ver que pasa xD.

Y lo que pasa, como vemos en la imagen superior, es que nos encuentra una columna llamada "user" y otra llamada "PASSWORD". ¿Tendremos suerte y nos encontrará el usuario y la contraseña?. Vamos a verlo!

Seleccionamos las dos columnas y le damos a "Get Data".

Pues si xD, efectivamente ahí tenemos los datos.

De nuevo, volvemos a ver una de las contraseñas mas inseguras usadas de nuevo: 123456

Por ultimo, podemos buscar el "admin" para buscar el login pinchando en "find admin". De esta manera podrían logarse y hacer un deface por ejemplo.

El problema mas gordo no es precisamente un deface, si no que como me he encontrado en otras paginas vulnerables, se tenga acceso a correos de usuarios, a direcciones teléfonos etc, ya que el programa nos permite salvar esos datos sin tener ni que apuntarlos.

|

| Web vulnerable de la administración del poder judicial (ya avisados) |

Bueno, para terminar, quiero decir que me puse en contacto por correo con el webmaster para comunicarle el problema. Varios días después, no he tenido ninguna respuesta, eso si, al volver a la web para ver si lo habían solventado me encontré con esto

La verdad que es una pena, aunque por lo que pude ver, la web debía estar inactiva desde hace tiempo, por eso seguramente era vulnerable al no estar actualizada.

De aquí sacamos varias conclusiones.

1. No debemos usar contraseñas como 123456.

2. Siempre debemos tener actualizado las versiones de lo que usemos, ya sea PHP, Java etc.

y 3. Pero no por ello menos importante, siempre debemos confiar el diseño y seguridad de nuestra web a gente cualificada. Hoy cualquiera puede hacer una web con 1&1, pero no todo el mundo sabe como protegerse.

Como ultimo apunte, quiero decir que tengáis cuidado al hacer estas "auditorias", esto no es un juego y sobre todo, ni se os ocurra hacer el tonto con los datos o hacer un daface. Mola poner tu nick en una web, pero mola más avisar para que corrijan el error.

Saludos.