Continuamos con la segunda parte.

Teniendo la sesión de meterpreter abierta, si usamos el comando help podemos ver todos los comandos que podemos ejecutar contra la maquina, como realizar capturas de pantalla, encender y grabar con la webcam (si tiene una y no tiene la buena costumbre de taparla xD), dumpear el SAM o hacerse system entre otros.

|

| -La lista no está completa- |

Vamos a probar a capturar la pantalla, a ver que está haciendo el usuario en el equipo.

Con el comando screenshot podemos ver que nos guarda una imagen de tipo .jpeg en la ruta que aparece en el mensaje. Vamos a ver que andaba haciendo el usuario.

|

| Viendo el blog de Kino. |

Con el comando systeminfo sabremos de que tipo de equipo se trata.

Ya sabemos que es un Windows 7 de 32 bit. Ahora vamos a hacer persistente el payload por si el equipo por ejemplo se reinicia. De esta forma, al iniciarse tomaríamos el control de nuevo (solo si se inicia sesión).

|

| El -S sobra, se me ha ido el panchito jeje |

Vamos a ver que pasa si desde la consola de meterpreter lo intentamos.

Lógicamente nos dice que la operación ha fallado. Y estaréis pensando, vale, pero si no puedo hacerme system porque no tengo privilegios y no puedo tener privilegios porque necesito ser system, ¡¿que hago?! Que no cunda el pánico que en seguida lo arreglamos xD.

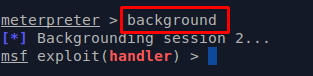

Vamos a dejar la sesión en segundo plano con el comando background.

Ya con mestasploit vamos a usar el exploit ms13_053 schlamperei.

Con el comando show options podemos ver que no tenemos la sesión iniciada, así que usaremos el comando set session 2 para establecer la sesión.

Una vez más usamos el comando exploit para ejecutarlo.

Si nos fijamos en la imagen, veremos que ha abierto una nueva sesión y que se inyectado en el proceso 3792.

Bien, si ahora usamos el comando getuid para saber quienes somos, oh! sorpresa...

Ya somos system. Solo nos resta ver los usuarios que hay y cambiar la clave de un administrador. Esto no es que valga de mucho, es solo por fastidiar xD.

Como podemos ver en la imagen, ejecutamos el comando shell para obtener un cmd en la maquina Windows. Después con el comando net user vemos todos los usuarios creados y, por ultimo, usamos el comando net user Administrador culo, donde Administrador es el usuario que seleccionamos y culo es la contraseña que le pondremos.

Ahora cuando el administrador intente poner su clave, se encontrará con esto.

Y esto es todo, espero que os haya resultado útil.

Roberto García (@1GbDeInfo)