Para el ejemplo, usare windows 7 en un VmWare y la herramienta de Gentil Kiwi mimikatz, la cual podéis descargar desde: http://blog.gentilkiwi.com/mimikatz

|

| Podemos descargarlo en formato zip o en 7zip |

| |||

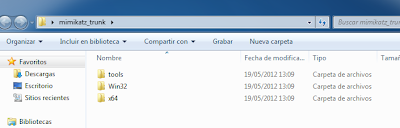

| versiones de 32 y 64 Bits |

Como vemos en la imagen anterior, tenemos la versión de 32 y de 64 Bits. Según la arquitectura de nuestro equipo usaremos una u otra. En mi caso, y para este ejemplo, usare la de 32.

Cabe recordar, que tenemos que tener el usuario Administrador activado en el equipo, o en su defecto que nuestro usuario lo sea. Si no sabes como activar el usuario administrador, abre una ventana de MS-dos, con privilegios de Administrador (botón derecho ejecutar como administrador) y escribe lo siguiente: net user administrador /active:yes y le das a intro. Te dirá que se ha completado correctamente.

Bien, una vez tenemos hecho esto, ni falta hace decir que el usuario administrador ha de tener una contraseña, si no la tiene se la pones xD, debemos "navegar" hasta la ruta donde hemos dejado la carpeta con mimikatz, como hacíamos antaño con cd.. o cd\ y luego lo mismo para llegar a la ruta de la carpeta. Os dejo una imagen para que lo entendáis mejor.

| |||

| Si, todos sabemos que se puede poner la ruta de una vez!!! :P |

Al ejecutar mimikatz.exe desde la consola nos aparece lo siguiente:

Lo que nos indica que ya estamos preparados para ejecutar las siguientes sentencias en orden:

- privilege::debug

- inject::process lsass.exe sekurlsa.dll

- @getLogonPasswordsv

Una vez hecho esto, veremos que nos devuelve la contraseña totalmente descifrada en texto plano.

Recordad que esto es solo para vuestro conocimiento, NUNCA hay que hacer este tipo de cosas en un equipo que no sea tuyo, pues estarás incurriendo en un delito.

ACTUALIZACION: desde securitybydefault, el Gran Alejandro Ramos (