El otro día hablando con un compañero de trabajo (un saludo Geranio :P) sobre "técnicas de ingeniería social" me dio una idea para trastear un rato.

La idea era sencilla, como no quería complicarme demasiado, y ahora que está de moda el tema de la crisis y con ella la morosidad, se me ocurrió hacer un correo (phishing) diciendo lo siguiente.

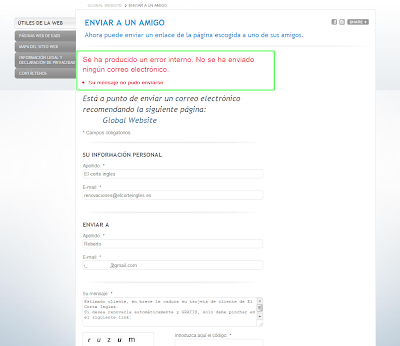

Como veis, el engaño era manifiesto, ya que como señalo en la imagen, no me molesté en absoluto en camuflar ni faltas de ortografía, ni de poner el logo de Pepsi rotado.

Además, al pasar el ratón por encima de los enlaces, se pueden ven claramente el subdominio al que apuntaba dicho enlace.

Iba a poner una imagen del logo de Iberdrola y Gas Natural para darle un toque "más pro", pero quizá me hubiese metido en un lío al usar imágenes de empresas para esto.

Analizando fríamente el asunto, cualquiera podría darse cuenta del engaño, pero creo que al jugar con el tema de facturas sin pagar y la morosidad, la gente, con un nudo en la garganta, pincha donde sea con tal de averiguar que ha pasado.

El mail fue enviado para más inri desde una cuenta de correo de esas que duran minutos, así que, si hubiesen mirado el remitente o las cabeceras de los correos como nos explica Angelucho perfectamente aquí, no habrían caído.

Este "correo" fue enviado a un total de 500 personas y... bueno, una imagen vale más que mil palabras. (El periodo de tiempo ha sido del Viernes 7 de Noviembre - 18:30 al Domingo 9 - 0:00)

Además, al pasar el ratón por encima de los enlaces, se pueden ven claramente el subdominio al que apuntaba dicho enlace.

Iba a poner una imagen del logo de Iberdrola y Gas Natural para darle un toque "más pro", pero quizá me hubiese metido en un lío al usar imágenes de empresas para esto.

Analizando fríamente el asunto, cualquiera podría darse cuenta del engaño, pero creo que al jugar con el tema de facturas sin pagar y la morosidad, la gente, con un nudo en la garganta, pincha donde sea con tal de averiguar que ha pasado.

El mail fue enviado para más inri desde una cuenta de correo de esas que duran minutos, así que, si hubiesen mirado el remitente o las cabeceras de los correos como nos explica Angelucho perfectamente aquí, no habrían caído.

Este "correo" fue enviado a un total de 500 personas y... bueno, una imagen vale más que mil palabras. (El periodo de tiempo ha sido del Viernes 7 de Noviembre - 18:30 al Domingo 9 - 0:00)

Como digo siempre, hay que desconfiar de TODO, ya que cualquiera nos la puede liar.

En este caso como hago siempre, la web solo disponía de un contador para ver el número de personas que visitaban el enlace, pero de forma similar es como se montan los "grandes phishing", en los que se pueden ver afectados tus credenciales, por poner un ejemplo.

Ahora solo me queda una duda, las 65 personas que no visitaron el enlace, fue porque no vieron el correo?, porque analizaron cabeceras o vieron a donde iban los enlaces?, porque buscaron en Google la empresa y vieron que no existía ni el dominio ni dicha empresa?

Os recomiendo visitar el blog de Angelucho, donde te explica todo sin unos ni ceros, para que cualquier persona sin conocimientos se pueda sentir más segura.

Tened cuidado con los enlaces, ya tenéis un poco más de información sobre como proceder.

Roberto García (@1GbDeInfo)